Das folgende Beispiel zeigt wie ein IPSec Site-To-Site VPN zur AWS mit Hilfe einer Watchguard aufgebaut wird. Das VPN Routing soll dynamisch mit BGP erfolgen.

AWS

Die folgende Einstellungen werden in der VPC Management Console vorgenommen.

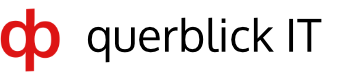

Kunden-Gateway erstellen

Im ersten Schritt erstellen wir ein Kunden-Gateway. Das Kundengateway stellt in unserem Fall eine Watchguard dar.

Für die Erstellen sind folgende Informationen notwendig:

Name: Kann frei vergeben werden und dient zur Identifizierung innerhalt von AWS

Weiterleitung: Da wir ein dynamisches Routing verwenden wollen, wählen wir hier „Dynamisch„

BGN ASN: Wenn noch keine BGN Router definiert sind, kann der Standardwert stehen bleiben.

IP-Adresse: Die externe WAN Adresse der Watchguard

Nachdem das Kunden-Gateway erfolgreich erstellt worden ist, wird es in der Liste der Kunden-Gateways angezeigt.

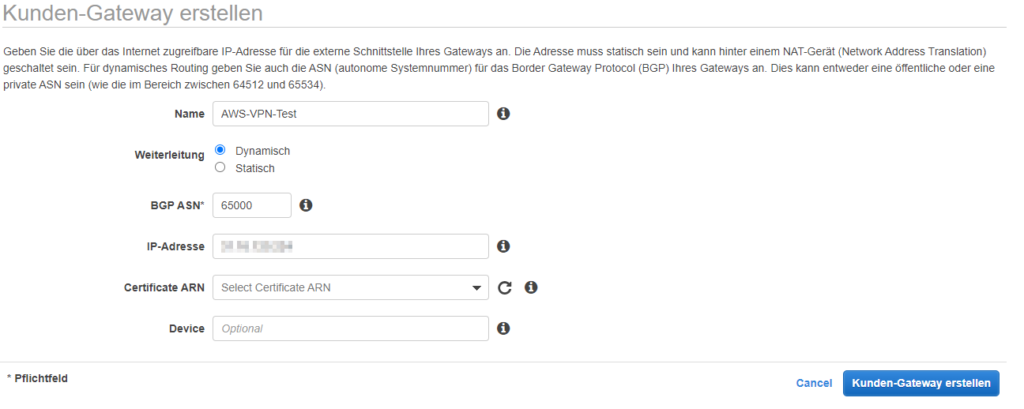

Virtuell Private Gateway

Im nächsten Schritt erstellen wir ein virtuelles privates Gateway welchen wir mit unsere VPC verbinden.

Auch das Anlegen des virtuellen privaten Gateway ist relativ schnell erledigt, da neben dem Namen für das Gateway und die gewünschte ASN keine weiteren Informationen benötigt werden.

Nachdem das virtuelle private Gateway erstellt wurden ist, verbinden wir es noch mit einer VPC. Am Anschluss sollte die Übersicht „virtuelle private Gateways“ in etwas wie folgt aussehen:

Site-to-Site VPN-Verbindungen

Jetzt, wo die Endpunkte definiert sind, kann der eigentliche VPN Tunnel erstellt werden.

Names-Tag: Name für den VPN Tunnel

Target Gateway Type: Virtual Private Gateway

Virtuelles privates Gateway: Hier wählen wir unser privates Gateway aus

Kunden-Gateway: vorhanden

Kunden-Gateway-ID: hier wählen wir das von uns erstelle Kunten-Gateway

Routing-Optionen: Dynamisch (erfordert BGP)

Interne Tunnel-IP-Version: IPv4

Die restlichen Optionen können leer gelassen werden.